Bienvenido a la era del Big Bang de los datos. Están surgiendo nuevas empresas obsesionadas con los datos, mientras que las empresas ya establecidas luchan para evitar la interrupción de sus negocios. Las empresas están acumulando volúmenes masivos de datos en la nube. Estos datos impulsan las aplicaciones nativas de la nube a hiperescala impulsadas por tecnologías poderosas como la IA Generativa. Los ganadores en esta era serán las empresas que aprovechen el poder de los datos mientras gestionan de manera efectiva el riesgo de los mismos.

La Necesidad de una Gestión de Postura de Seguridad de Datos

Desafortunadamente, las soluciones de seguridad en la nube, desde la Gestión de la postura de seguridad en la nube (CSPM) hasta la Protección de workloads en la nube (CWPP), no comprenden los datos de su organización. Como propietario de seguridad de datos, su equipo lucha por encontrar respuestas a varias preguntas importantes como las siguientes:

- ¿Qué recursos de datos usted posee?

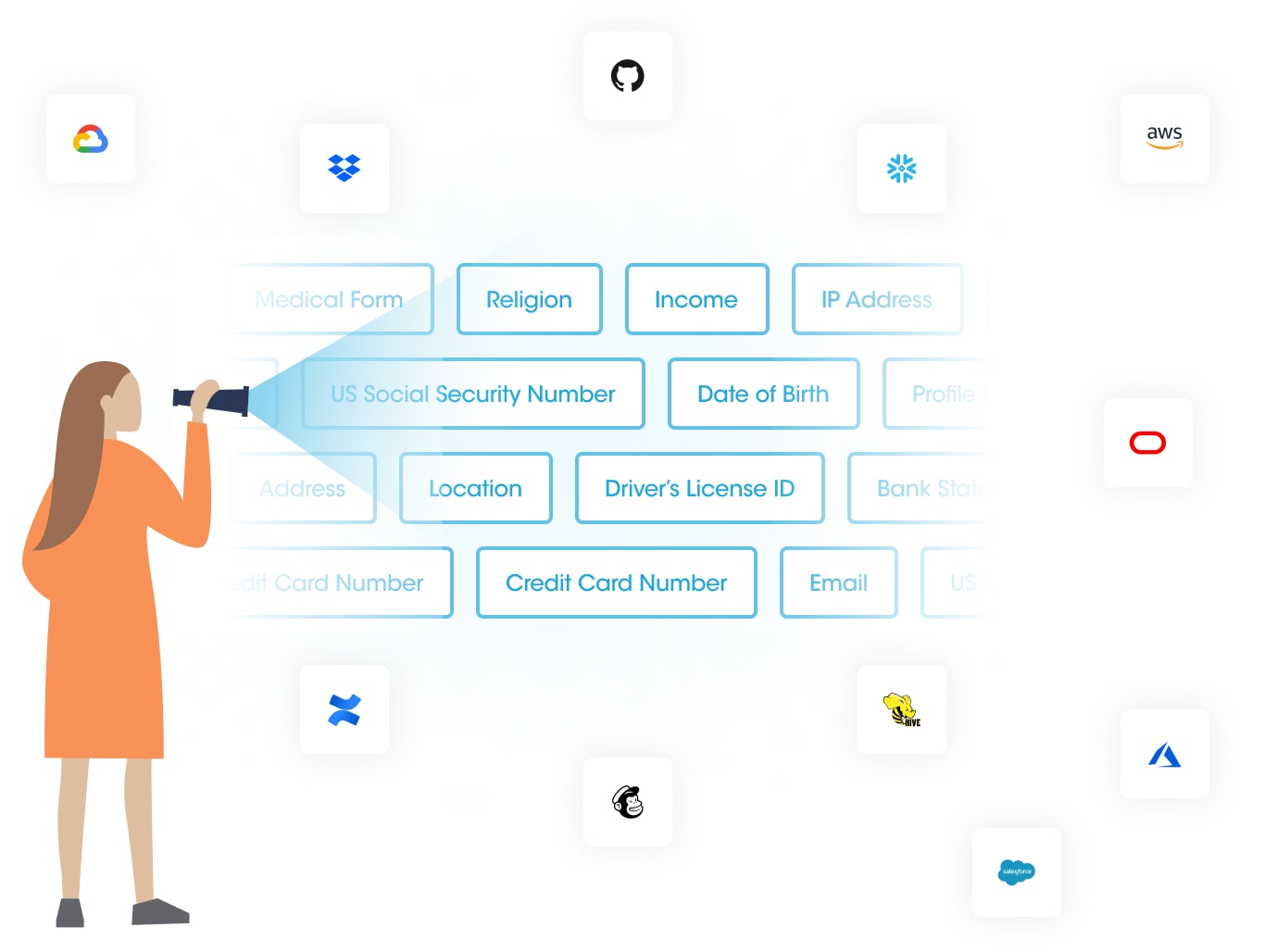

- ¿Qué datos sensibles debe proteger?

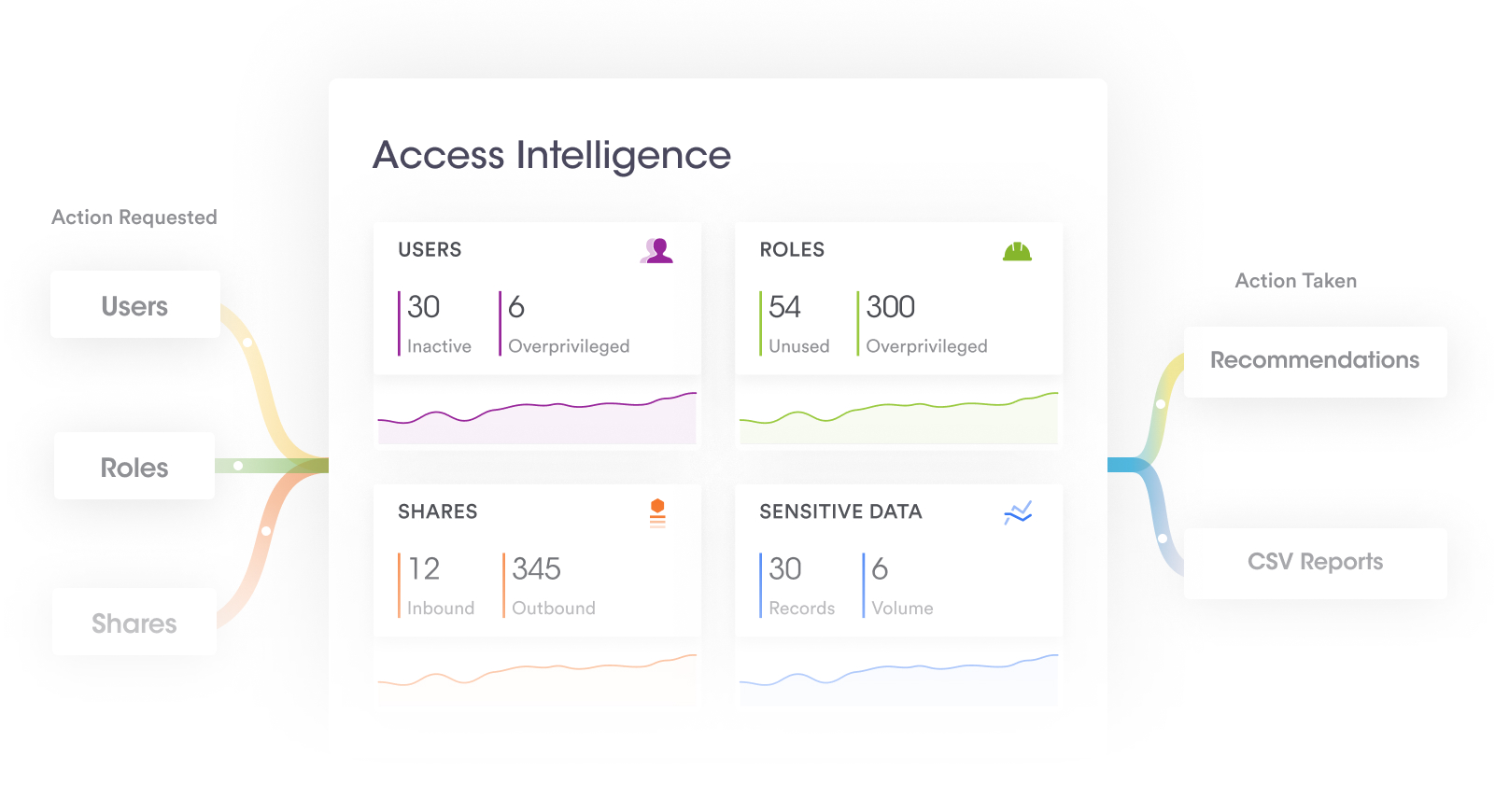

- ¿Cómo previene el acceso no autorizado a los datos?

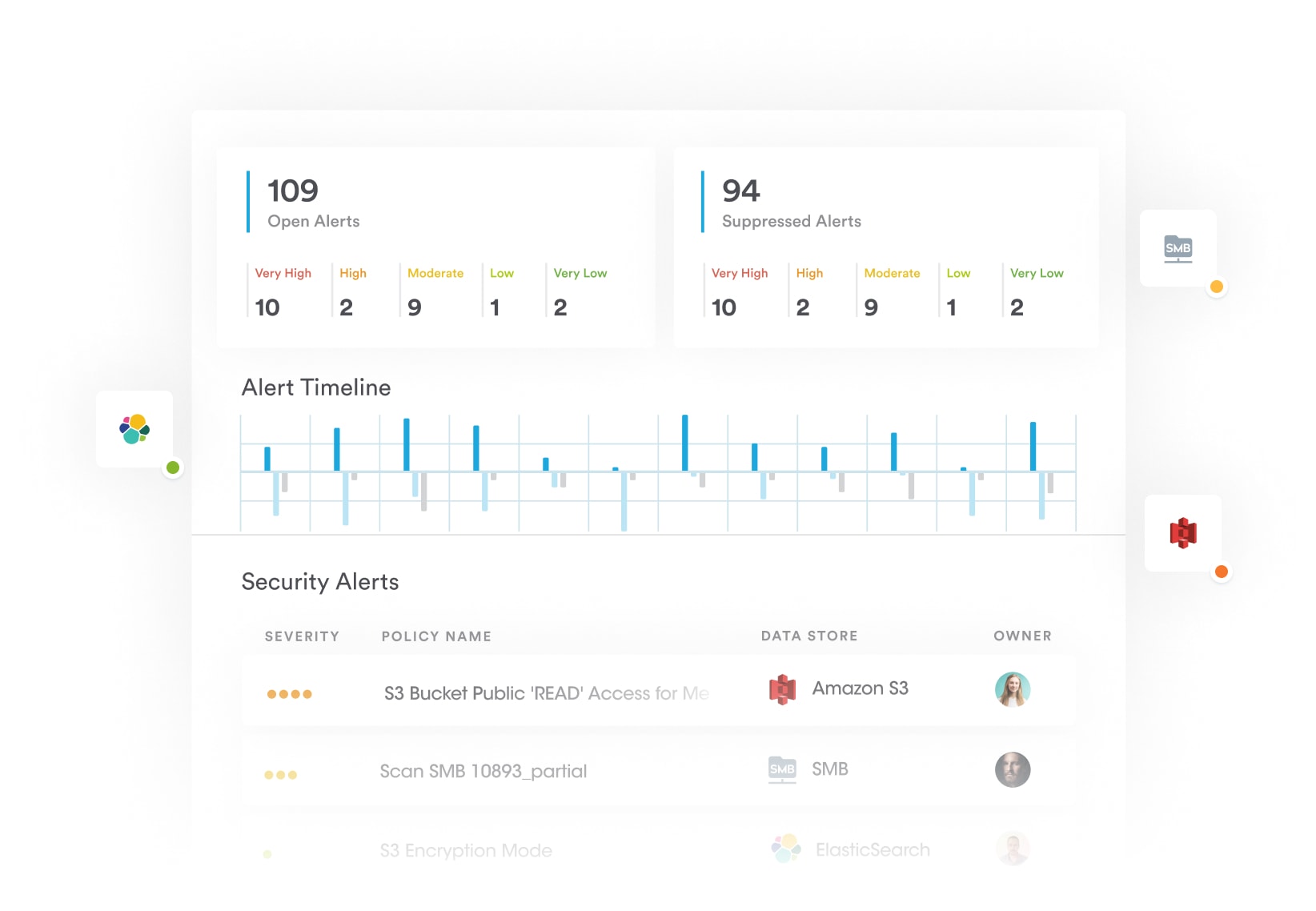

- ¿Cómo prioriza la reparación de sistemas de datos mal configurados?

- ¿Cómo garantiza controles de seguridad y privacidad consistentes en todos los flujos de datos?

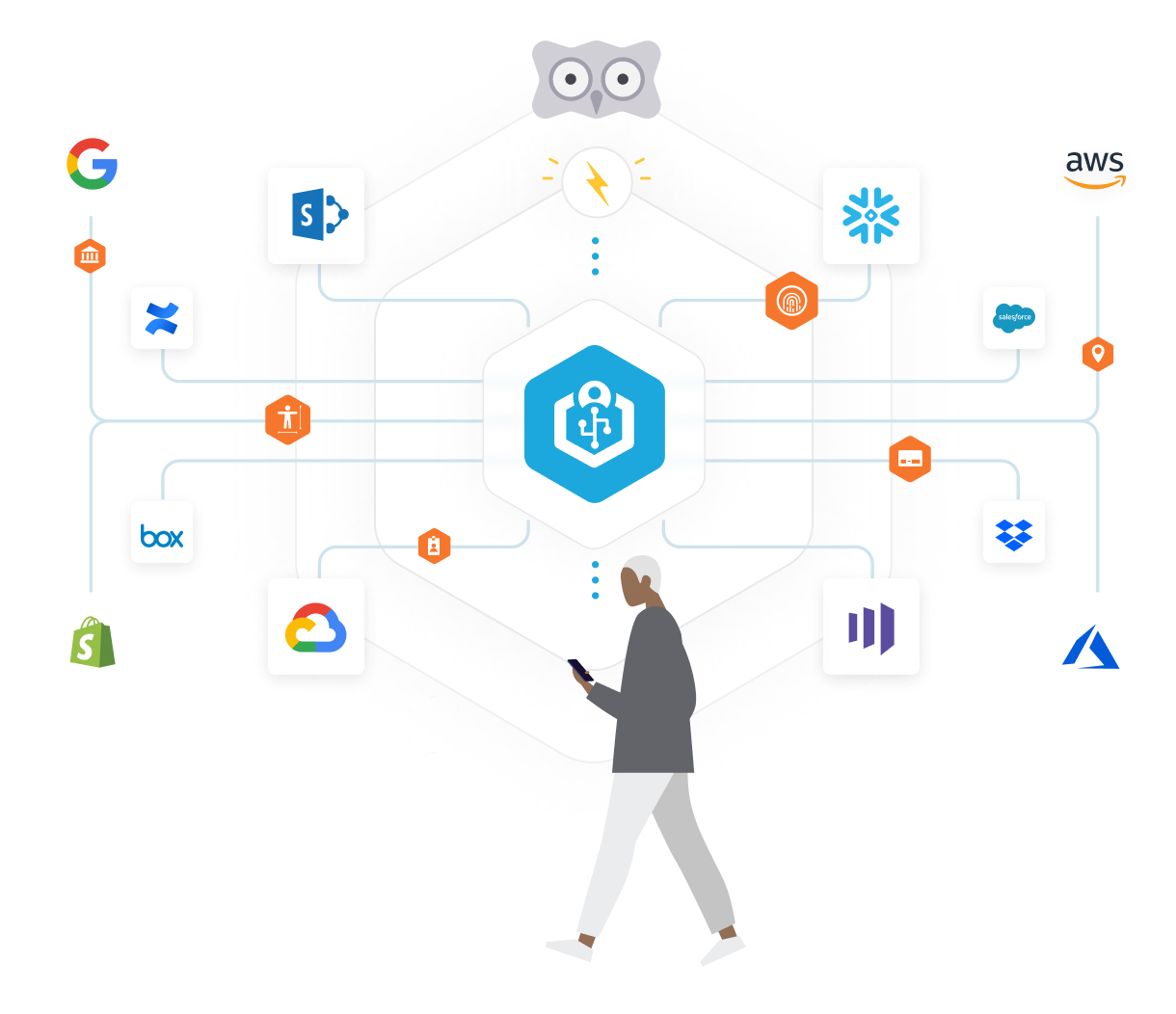

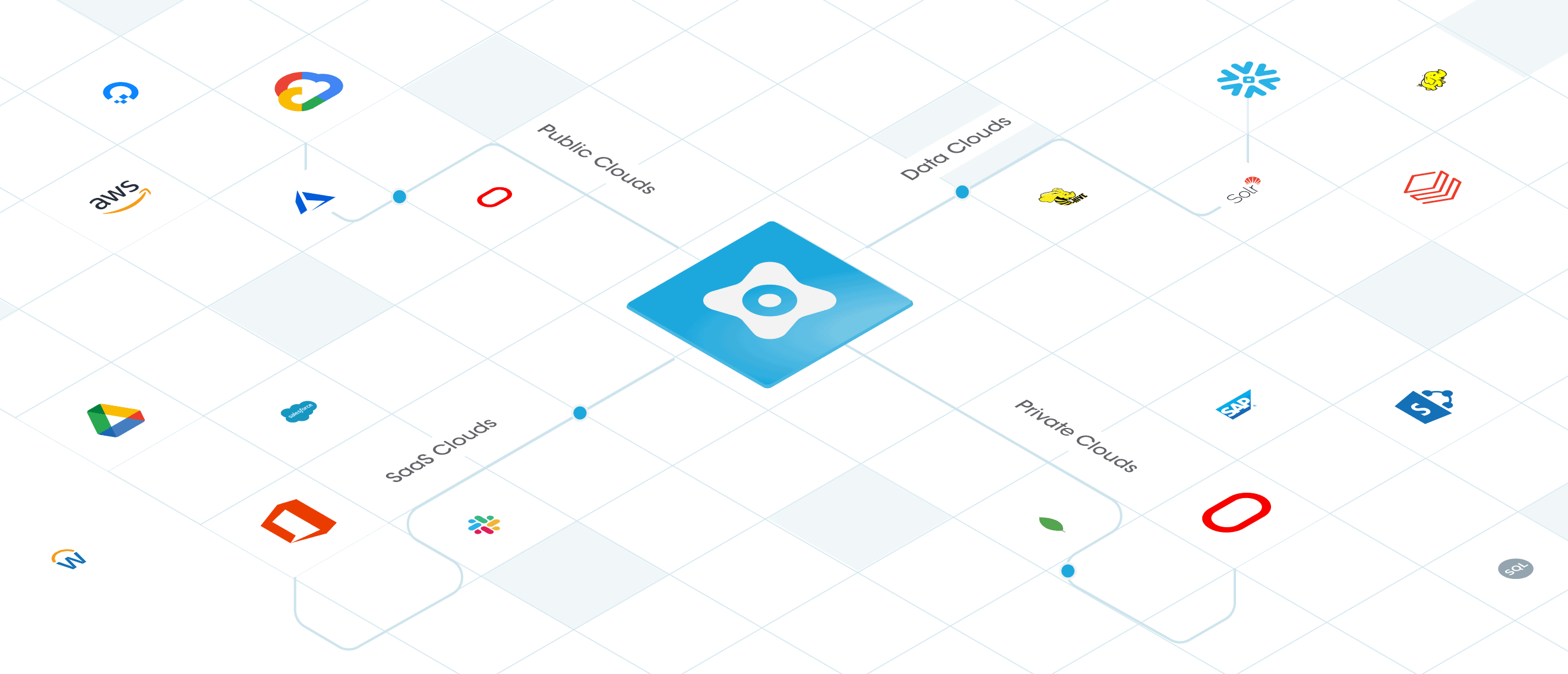

La Gestión de la Postura de Seguridad de Datos (DSPM) es una tecnología emergente que ayuda a las organizaciones a abordar estos problemas mediante un enfoque de privacidad y seguridad en la nube centrado en los datos.

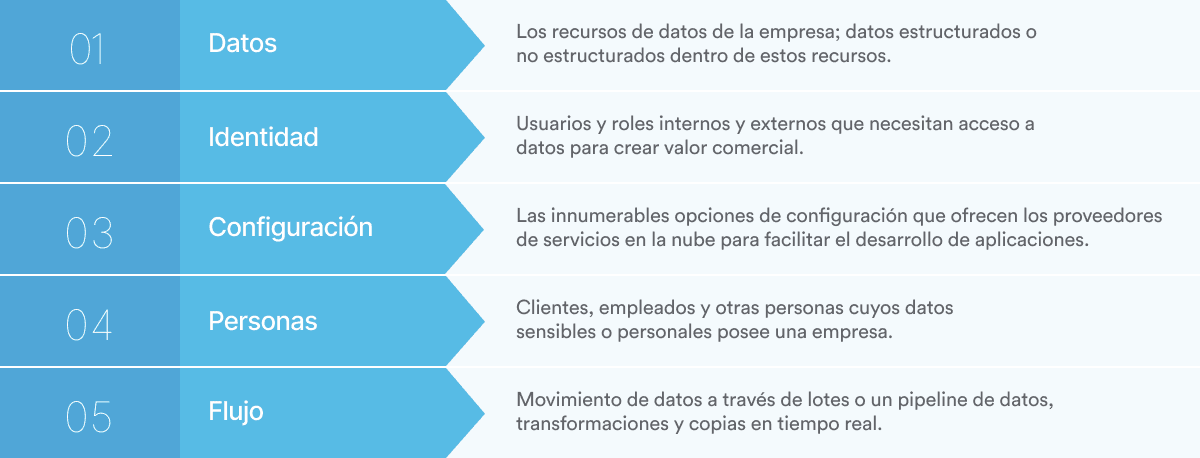

Elementos Técnicos de un Programa DSPM

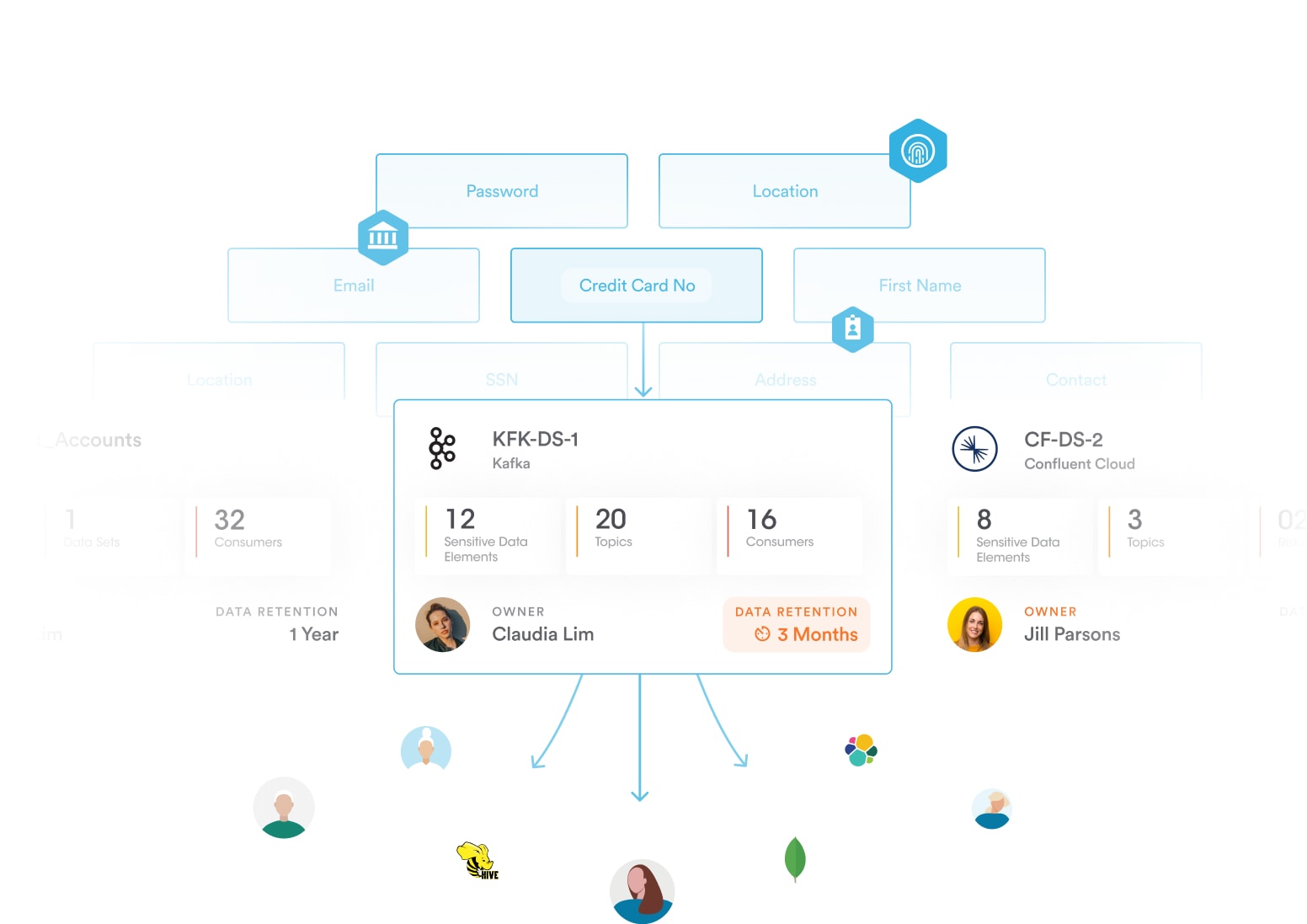

Para aprender un enfoque práctico de gestión de postura de seguridad de datos para su organización, considere un marco que incluya cinco elementos críticos: datos, identidad, configuración, personas y flujo.